Behavioral Threat Detection

Behavioral Threat Detection

Supervisa los patrones de uso en tiempo real para identificar interacciones anormales, peligrosas o comprometidas antes de que escalen a incidentes de seguridad.

Descubre amenazas ocultas en el comportamiento del usuario

La Detección de Amenazas de Comportamiento analiza continuamente cómo interactúan los usuarios con sus LLMs para detectar patrones que se escapan de los filtros basados en indicaciones.

Análisis multi-giro

Sigue la evolución de la sesión a través de varios mensajes para detectar cadenas de exploits complejas.

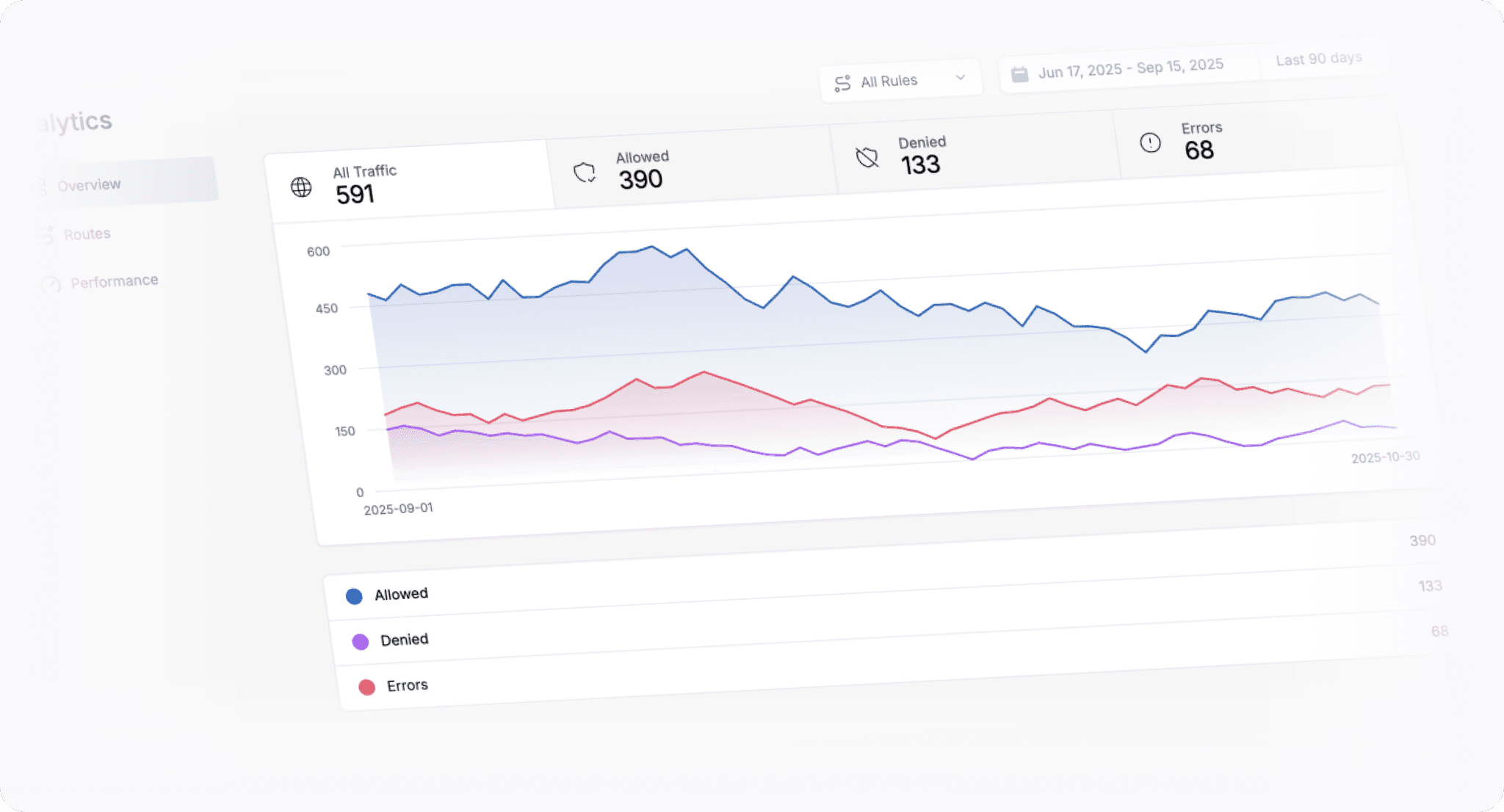

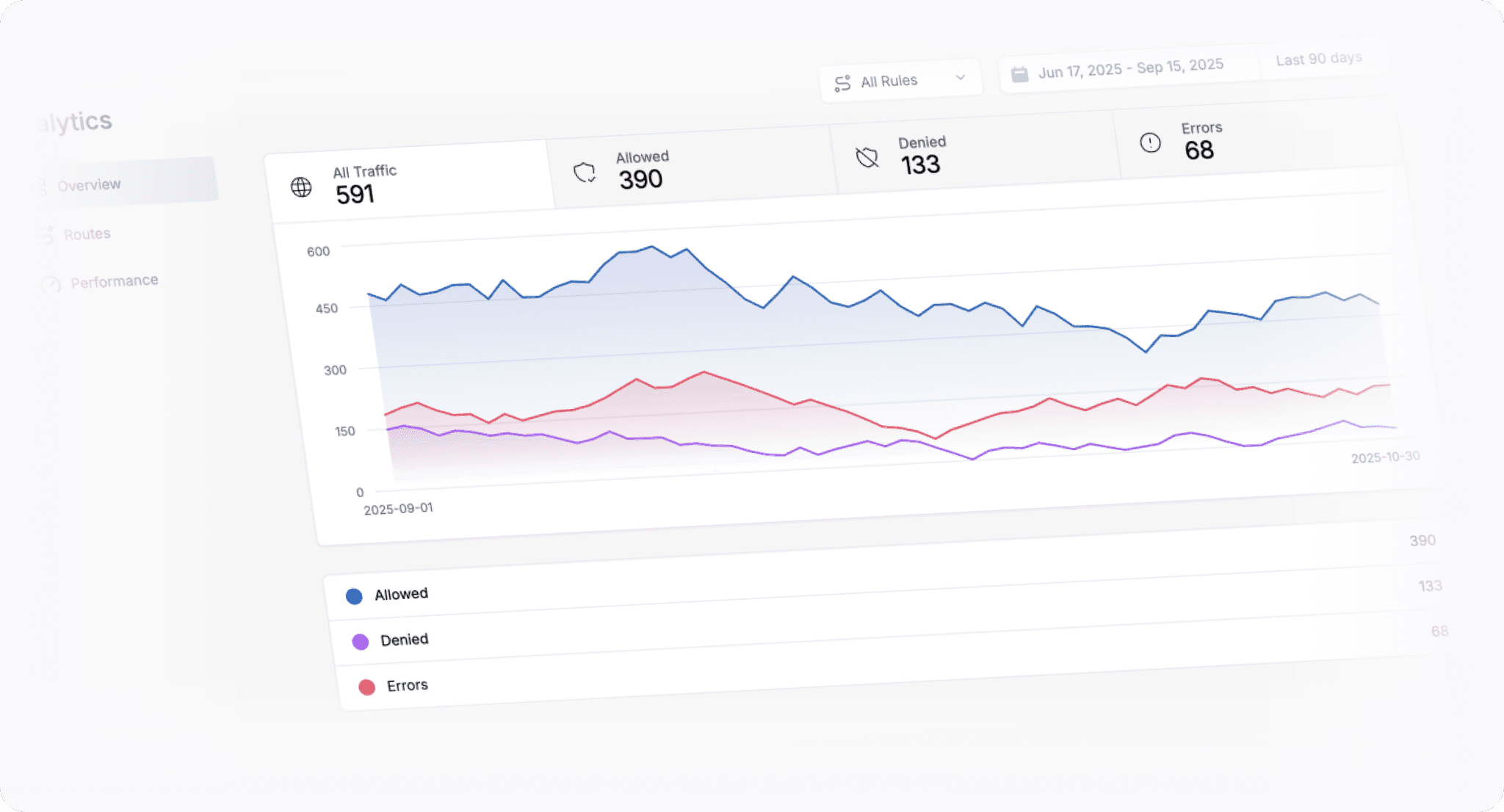

Puntuación de anomalías

Asigna puntuaciones de amenazas dinámicas a sesiones basadas en datos históricos y en tiempo real.

Detección de desviaciones

Identifica valores atípicos de comportamiento como inundaciones repentinas de solicitudes, cambios en la estructura de entrada o cambios de tono.

Bloqueo inteligente

Bloquea automáticamente usuarios, IPs o sesiones que excedan los umbrales de amenazas configurables.

Captura riesgos entre miles de usuarios

Detecta ataques coordinados, abusos o anomalías de uso con alta precisión, incluso en volumen máximo.

Monitorea, audita y responde con precisión

Integra la Detección de Amenazas Conductuales en tu stack existente y flujos de trabajo para obtener información y respuesta en tiempo real.

Integración de SIEM

Envía alertas push y datos de sesión a herramientas como Splunk o Prometheus para una visibilidad de seguridad centralizada.

Soporte del policy engine

Conecta con el Motor de Política de Moderación para hacer cumplir reglas condicionales basadas en el comportamiento de amenazas.

Observabilidad granular

Rastrea cada interacción, activación de política y decisión de bloqueo para análisis forense y fines de cumplimiento.

Listo para plugins

Amplía la lógica de detección a través de complementos personalizados que se adaptan a su paisaje de aplicaciones único.

Integración de SIEM

Envía alertas push y datos de sesión a herramientas como Splunk o Prometheus para una visibilidad de seguridad centralizada.

Soporte del policy engine

Conecta con el Motor de Política de Moderación para hacer cumplir reglas condicionales basadas en el comportamiento de amenazas.

Observabilidad granular

Rastrea cada interacción, activación de política y decisión de bloqueo para análisis forense y fines de cumplimiento.

Listo para plugins

Amplía la lógica de detección a través de complementos personalizados que se adaptan a su paisaje de aplicaciones único.

Protege tu infraestructura de IA hoy

Mitiga riesgos antes de que se intensifiquen a través de la Seguridad en Tiempo de Ejecución

Get a demo